Tôi đang cố xác định nơi kết nối với máy chủ bên ngoài bằng cổng TCP cụ thể đang bị chặn. Traceroute cho Windows chỉ sử dụng ICMP, và telnet sẽ chỉ nói với tôi rằng các cổng được bị chặn và không ở đâu. Có ai biết một tiện ích Windows tương tự như traceroute sẽ đạt được điều này không?

theo dõi TCP tương đương với Windows [đã đóng]

Câu trả lời:

Bạn có thể sử dụng nmap 5.0với --traceroutetùy chọn. Bạn cũng sẽ nhận được một portscan miễn phí :).

Nếu bạn muốn kiểm tra một cổng cụ thể, bạn có thể sử dụng -p porttùy chọn. (Bạn cũng nên sử dụng tùy chọn -Pn để nmap không thử thực hiện thăm dò ICMP thông thường trước). Đây là một ví dụ:

$ sudo nmap -Pn --traceroute -p 8000 destination.com

PORT STATE SERVICE

8000/tcp open http-alt

TRACEROUTE (using port 443/tcp)

HOP RTT ADDRESS

1 0.30 origin.com (192.168.100.1)

2 0.26 10.3.0.4

3 0.42 10.1.1.253

4 1.00 gateway1.com (33.33.33.33)

5 2.18 gateway2.com (66.66.66.66)

6 ...

7 1.96 gateway3.com (99.99.99.99)

8 ...

9 8.28 destination.com (111.111.111.111)

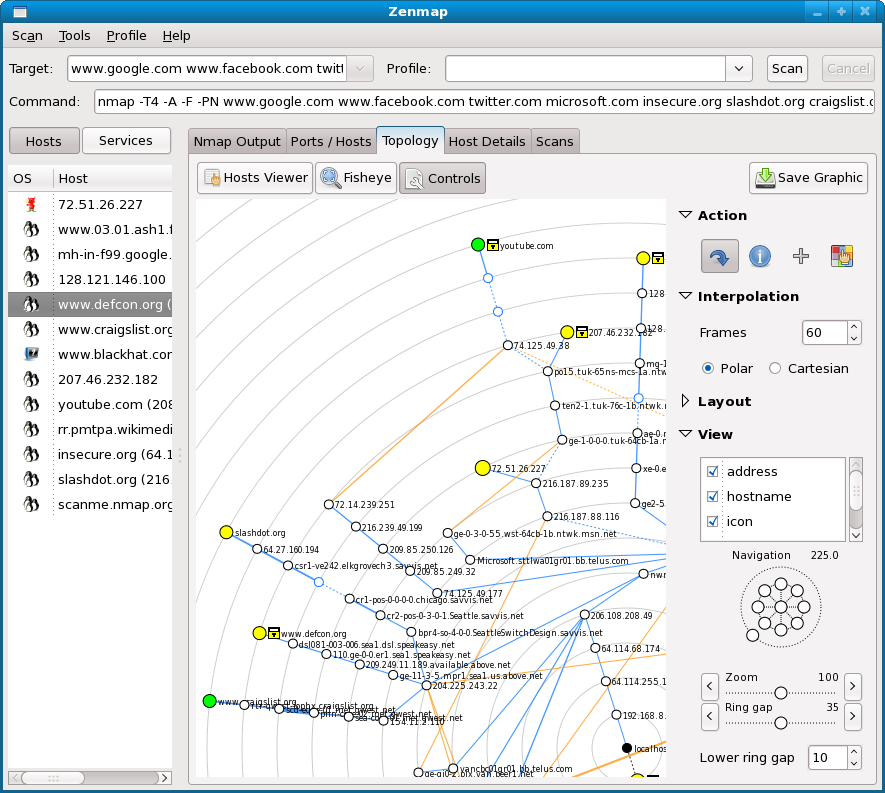

Nếu bạn quan tâm đến một công cụ đồ họa, bạn có thể sử dụng zenmap , cũng hiển thị các bản đồ cấu trúc liên kết dựa trên đầu ra theo dõi.

Scacco có chức năng định tuyến theo dõi tcp được mô tả trong hướng dẫn Scacco này . Scacco có thể được cài đặt trên Windows, đây là hướng dẫn . Tôi không tích cực rằng chức năng của anh ta có sẵn trong phiên bản Windows, nhưng nó có thể.

Sẽ giúp biết được python, hoặc ít nhất là một số kiến thức về lập trình OO (Hướng đối tượng), nhưng bạn có thể không cần nó chỉ để làm theo hướng dẫn mà tôi đã liên kết. Scacco cũng cho rằng bạn có hiểu biết cơ bản về mô hình OSI mà tôi nghĩ.

Tôi không chắc liệu nmap --traceroute có hoạt động tốt trên Windows hay không do Windows bỏ qua các yêu cầu đối với các TTL không chuẩn. Tôi chỉ có một con đường hai bước có hình dạng kỳ lạ đến một cái gì đó cách đó khoảng 10-20 bước:

c:\Program Files (x86)\Nmap>nmap -Pn --traceroute -p 443 66.98.200.8

Starting Nmap 6.01 ( http://nmap.org ) at 2012-08-27 18:52 GMT Daylight Time

Nmap scan report for live.sagepay.com (195.170.169.9)

Host is up (0.21s latency).

PORT STATE SERVICE

443/tcp open https

TRACEROUTE (using port 443/tcp)

HOP RTT ADDRESS

1 31.00 ms 192.168.192.2

2 62.00 ms 66.98.200.8

Tôi sẽ đăng lại nếu tôi tìm thấy thứ gì đó phù hợp với mục đích chưa được đề cập.

Bạn có thể tìm thấy một số liên kết google.

Một triển khai Linux trên traceroute có thể sử dụng giao thức TCP và đã thay thế triển khai cũ trên nhiều bản phát hành. Đơn giản sử dụng -Tcờ trên các hệ thống.

Trên Mac -P TCPthực hiện công việc.

Trong lịch sử, một số công cụ ad hoc đã được phát triển; Trong số các tài liệu tham khảo khác, có một tập lệnh python đơn giản cũng có thể được sử dụng cũng chỉ định cổng mà người ta cần thăm dò: tcptraceroute.py trong khi một trong những phổ biến nhất là tcptraceroute của Michael Toren.

Tôi không biết về bất kỳ công cụ theo dõi nào cho các cửa sổ cho phép bạn xác định cổng. Giao thức ICMP được thiết kế cho loại chẩn đoán tuyến đường này; các giao thức khác thì không. Có khả năng, nếu chính máy chủ nếu không từ chối kết nối, thì đâu đó dọc theo tuyến đường là một tường lửa chỉ đơn giản là bỏ các gói mà không trả lại bất kỳ thông tin nào khác cho nguồn, trong trường hợp đó không có tiện ích nào hoạt động cho tình huống của bạn.

Bạn có thể thử kích hoạt Wireshark và sau đó dịch chuyển trên cổng mong muốn của mình đến hệ thống đích. Bạn có thể (nhưng có lẽ sẽ không) có được một TCP_RESEThoặcDEST_UNREACH hoặc một cái gì đó trở lại từ bất cứ bức tường lửa chặn thông tin liên lạc, nhưng điều này là khó xảy ra. Cuối cùng, bạn cần nói chuyện với những người có thể theo dõi lộ trình và xem xét các quy tắc của tường lửa trên đường đi.

Chúc may mắn.

Có một vài lựa chọn thay thế Windows cho LFT yêu thích của UNIX .

Thật không may, những người mà mùa xuân đến tâm trí là miễn phí. Nhưng họ là khá tốt.

Thật không may, nếu bạn đang sử dụng WinXP SP2 ~, thì bạn có thể gặp khó khăn khi thực hiện bất kỳ việc theo dõi TCP nào. Điều này là do loại bỏ hỗ trợ ổ cắm thô.

Hãy dùng thử NETSCAN http://www.softperinf.com/products/networkscanner Nó chỉ cần quét một thiết bị, bạn có thể lấy nó để kiểm tra một loạt địa chỉ IP và cổng và nó hoàn toàn miễn phí.

nmapthực sự thực hiện theo dõi ICMP. Cũng lạ, bạn chỉ định cổng 8000, nhưngnmapđang sử dụng cổng 443 cho traceroute thực tế. Tại sao?