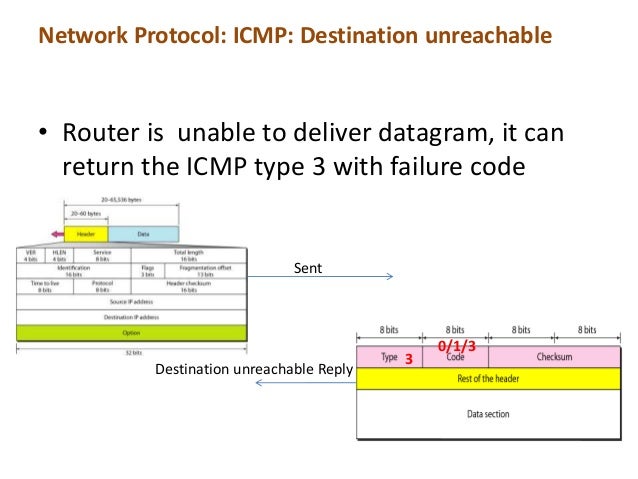

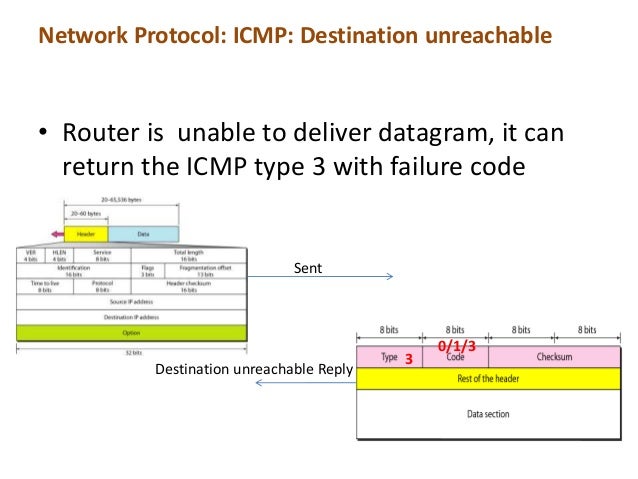

Bạn cần các gói "đích không thể truy cập" loại 3 của ICMP để cung cấp các kết nối IP lành mạnh .

Cách dễ nhất để tạo các gói ICMP loại 3 để kiểm tra là sử dụng npingchương trình.

Các npingchương trình là một phần của nmapgói, và như vậy có nhu cầu để có nó được cài đặt. Đối với nó, bạn phải làm:

sudo apt install nmap

Sau khi cài đặt xong, để kiểm tra một hệ thống Linux từ xa, bắt đầu chạy ở phía từ xa, để nghe các gói ICMP loại 3 và 4:

sudo tcpdump 'icmp[0] = 3'

hoặc là

sudo tcpdump '(icmp[0] = 3) and (host ip_or_dns_of_nping_sender)'

và sau đó thực hiện các hệ thống / bên khác để gửi các gói ICMP loại 3:

sudo nping --icmp-type 3 ip_or_dns_of_remote

Hãy chắc chắn để kiểm tra chúng theo cả hai hướng.

Ví dụ: sử dụng giao diện loopback để hiển thị kiểm tra trong máy cục bộ:

Trong thiết bị đầu cuối đầu tiên - nghe tin nhắn ICMP loại 3:

$sudo tcpdump -i lo 'icmp[0] = 3'

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on lo, link-type EN10MB (Ethernet), capture size 262144 bytes

21:37:44.089420 IP localhost > localhost: [|icmp]

21:37:45.090092 IP localhost > localhost: [|icmp]

21:37:46.091289 IP localhost > localhost: [|icmp]

21:37:47.093095 IP localhost > localhost: [|icmp]

21:37:48.095019 IP localhost > localhost: [|icmp]

^C

5 packets captured

10 packets received by filter

0 packets dropped by kernel

Trong thiết bị đầu cuối thứ hai - gửi tin nhắn loại 3 ICMP:

$sudo nping --icmp-type 3 localhost

Starting Nping 0.6.47 ( http://nmap.org/nping ) at 2017-03-06 21:37 WET

SENT (0.0221s) ICMP 127.0.0.1 > 127.0.0.1 Destination unreachable (type=3/code=0) ttl=64 id=40477 iplen=28

RCVD (0.2088s) ICMP 127.0.0.1 > 127.0.0.1 Destination unreachable (type=3/code=0) ttl=64 id=40477 iplen=28

SENT (1.0228s) ICMP 127.0.0.1 > 127.0.0.1 Destination unreachable (type=3/code=0) ttl=64 id=40477 iplen=28

RCVD (1.2088s) ICMP 127.0.0.1 > 127.0.0.1 Destination unreachable (type=3/code=0) ttl=64 id=40477 iplen=28

SENT (2.0240s) ICMP 127.0.0.1 > 127.0.0.1 Destination unreachable (type=3/code=0) ttl=64 id=40477 iplen=28

RCVD (2.2088s) ICMP 127.0.0.1 > 127.0.0.1 Destination unreachable (type=3/code=0) ttl=64 id=40477 iplen=28

SENT (3.0258s) ICMP 127.0.0.1 > 127.0.0.1 Destination unreachable (type=3/code=0) ttl=64 id=40477 iplen=28

RCVD (3.2088s) ICMP 127.0.0.1 > 127.0.0.1 Destination unreachable (type=3/code=0) ttl=64 id=40477 iplen=28

SENT (4.0277s) ICMP 127.0.0.1 > 127.0.0.1 Destination unreachable (type=3/code=0) ttl=64 id=40477 iplen=28

RCVD (4.2088s) ICMP 127.0.0.1 > 127.0.0.1 Destination unreachable (type=3/code=0) ttl=64 id=40477 iplen=28

Max rtt: 186.715ms | Min rtt: 181.081ms | Avg rtt: 184.307ms

Raw packets sent: 5 (140B) | Rcvd: 5 (140B) | Lost: 0 (0.00%)

Nping done: 1 IP address pinged in 4.24 seconds